@1kbfree

2018-03-09T06:59:05.000000Z

字数 2731

阅读 2396

BurpSuite神器介绍

渗透

这只是我自己看书然后写下的笔记,如果写的不好,大牛不要喷我呀qwq

介绍

Burp Suite是一个集成化的渗透测试工具,它集合了多种渗透测试组件,使我们自动化地或手 工地能更好的完成对web应用的渗透测试和攻击。在渗透测试中,我们使用Burp Suite将使得 测试工作变得更加容易和方便,即使在不需要娴熟的技巧的情况下,只有我们熟悉Burp Suite 的使用,也使得渗透测试工作变得轻松和高效,BurpSuite是由Java开发的,由于Java的跨平台性,所以让BurpSuite也可以跨平台

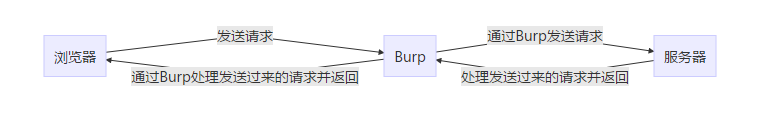

Burp原理

没用Burp请求之前是这样的:

用了Burp后是这样的:

以上看不懂看下一张图把~~:

Burp就是在中间插了一脚,所有的请求与响应都需要通过Burp,这就使我们有机会修改HTTP请求与响应,实现对Web应用的攻击。

设置JVM内存大小

启动BurpSuite后,默认默认会分配64M的内存,当我们在渗 透测试过程,如果有成千上万个请求通过Burp Suite,这时就可能会导致Burp Suite因内存不 足而崩溃,从而会丢失渗透测试过程中的相关数据,这是我们不希望看到的。因此,当我们 启动Burp Suite时,通常会指定它使用的内存大小

java -jar -Xmx2048M burpsuite.jar

注意:2048M等于2g,burpsuite.jar是工具名称,且是在同一目录下执行的这段代码。否则需要添加相应路径

Burp中英对照(版本不同可能导致某些选项不存在)

1.Target(目标)——显示目标目录结构的的一个功能

2.Proxy(代理)——拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

3.Spider(蜘蛛)——应用智能感应的网络爬虫,它能完整的枚举应用程序的内容和功能。

4.Scanner(扫描器)——高级工具,执行后,它能自动地发现web 应用程序的安全漏洞。

5.Intruder(入侵)——一个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。

6.Repeater(中继器)——一个靠手动操作来触发单独的HTTP 请求,并分析应用程序响应的工具。

7.Sequencer(会话)——用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。

8.Decoder(解码器)——进行手动执行或对应用程序数据者智能解码编码的工具。

9.Comparer(对比)——通常是通过一些相关的请求和响应得到两项数据的一个可视化的“差异”。

10.Extender(扩展)——可以让你加载Burp Suite的扩展,使用你自己的或第三方代码来扩展Burp Suit的功能。

11.Options(设置)——对Burp Suite的一些设置

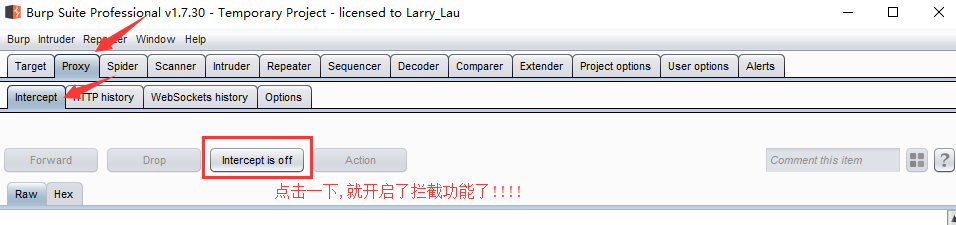

Proxy选项基本使用

按钮功能:

- Forward 当你查看过消息或者重新编辑过消息之后,点击此按钮,将发送消息至服务器端(可以简单的理解成继续传输数据)

- Drop 丢失当前拦截的消息,不再forward到服务器端,可以简单的理解成丢失这次截取的数据

- Intercept is off(未开启拦截) Intercept is on(开启拦截)

- Action的功能是除了将当前请求的消息传递到Spider、Scanner、Repeater、Intruder、Sequencer、Decoder、Comparer组件外,还可以做一些请求消息的修改,如改变GET或者POST请求方式、改变请求body的编码,同时也可以改变请求消息的拦截设置,如不再拦截此主机的消息、不再拦截此IP地址的消息、不再拦截此种文件类型的消息、不再拦截此目录的消息,也可以指定针对此消息拦截它的服务器端返回消息

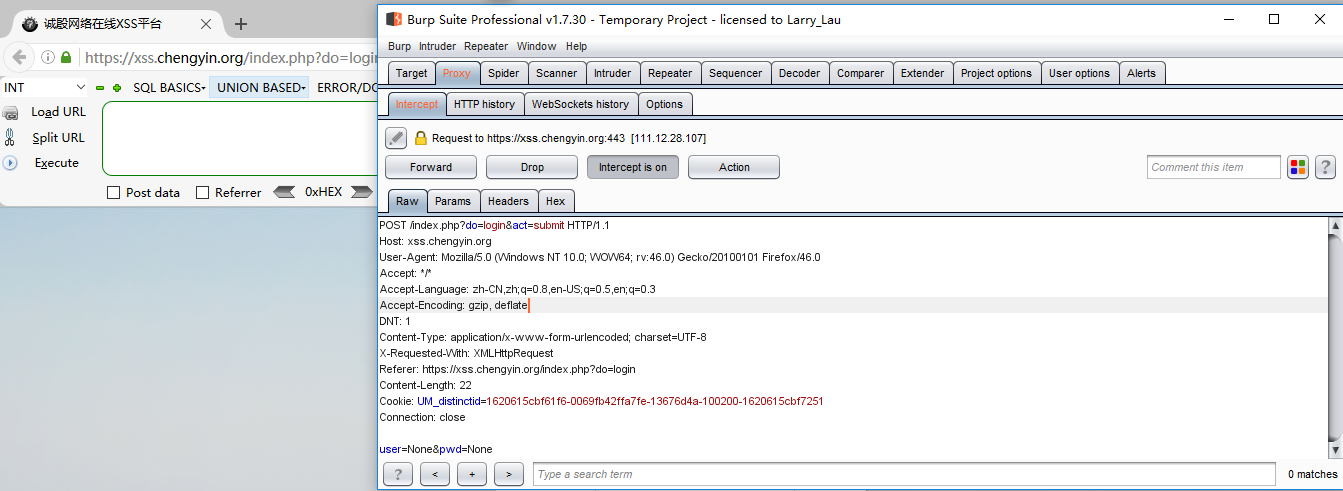

打开浏览器,输入你需要访问的URL(以https://xss.chengyin.org/index.php为例)并回车,这时你 将会看到数据流量经过Burp Proxy并暂停,直到你点击【Forward】,才会继续传输下 去。如果你点击了【Drop】,则这次通过的数据将会被丢失,不再继续处理

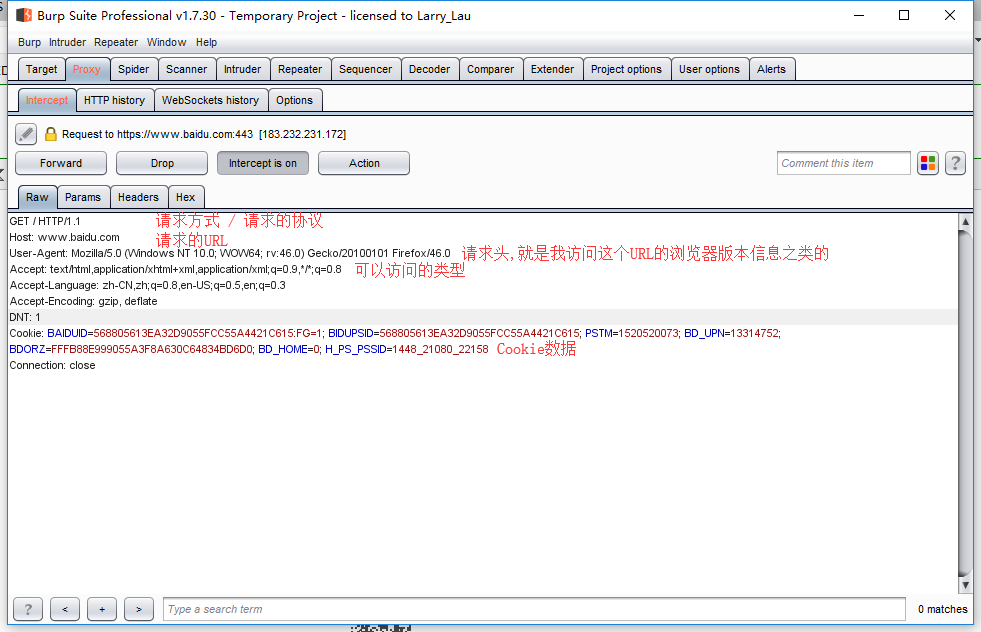

可以看到我们抓取的包,我们来简单讲解一下抓取百度的数据包:

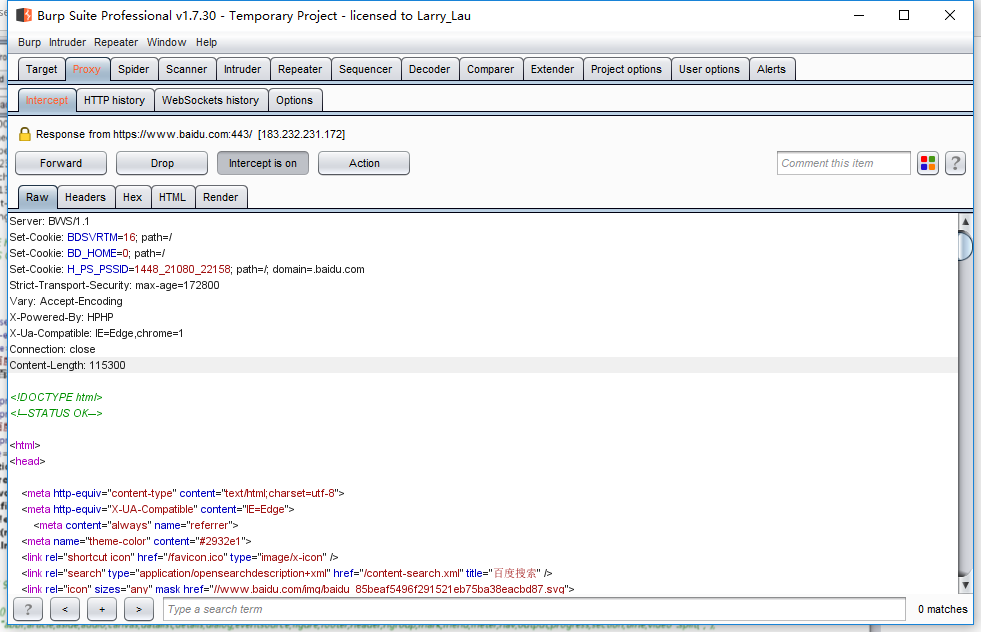

当我们点击多次[Forward]之后,我们可以看到这次请求返回的所有数据

当Burp Suite拦截的客户端和服务器交互之后,我们可以在Burp Suite的消息分析选项卡中查看这次请求的实体内容、消息头、请求参数等信息。消息分析选项视图主要包以下四项:

- Raw 这是视图主要显示web请求的raw格式,包含请求地址、http协议版本、主机头、浏览器信息、Accept可接受的内容类型、字符集、编码方式、cookie等。你可以通过手工修改这些信息,对服务器端进行渗透测试

- Headers 这个视图显示的内容和Raw视图里的内容很相像,当是Headers展示的更友好

- Hex 这个视图显示Raw的二进制内容,你可以通过hex编辑器对请求的内容进行修改

- HTML 这个视图就很简单明白了,就是返回请求的那个网站的HTML代码

默认情况下,Burp Proxy只拦截请求的消息,普通文件请求如css、js、图片是不会被拦截的,你可以修改默认的拦截选项来拦截这些静态文件,当然,你也可以通过修改拦的作用域、参数或者服务器端返回的关键字来控制Burp Proxy的消息拦截

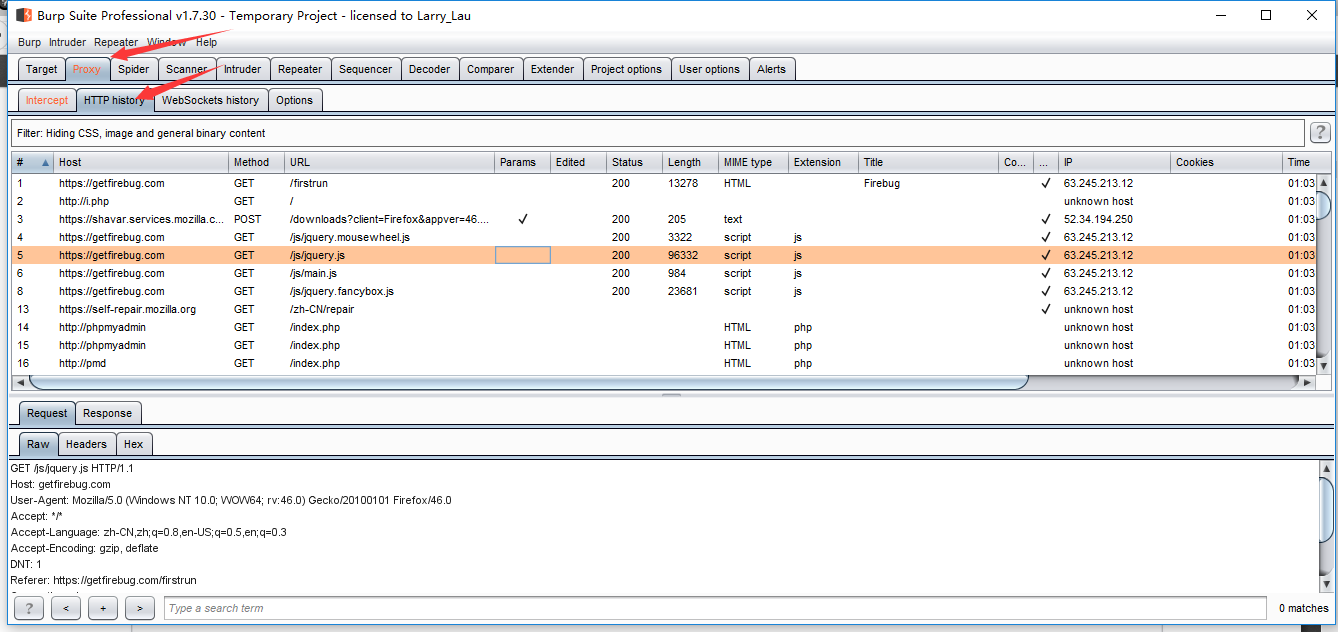

所有流经Burp Proxy的消息,都会在httphistory记录下来,我们可以通过历史选项卡,查看传输的数据内容,对交互的数据进行测试和验证。同时,对于截到的消息和历史消息,都可以通过右击弹出菜单,发送到Burp的其他组件,如Spider、Scanner、Repeater、Intruder、Sequencer、Decoder......,进行进一步的测试。

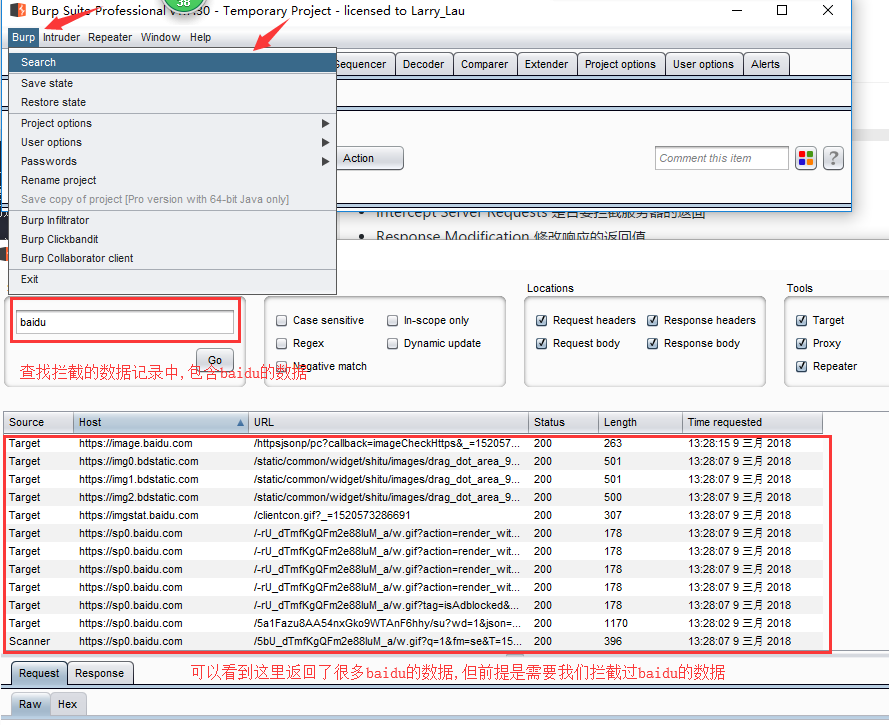

Options选项:

- Proxy Listeners 是设置代理的

- Intercept Client Requests 是否对客户端(浏览器)的请求做拦截

- Intercept Server Requests 是否要拦截服务器的返回

- Response Modification 修改响应的返回值

- Match and Replace 如果返回的里面的值,符合你设置的过滤器,那么可以换成别的值

- Miscellaneous 其他项

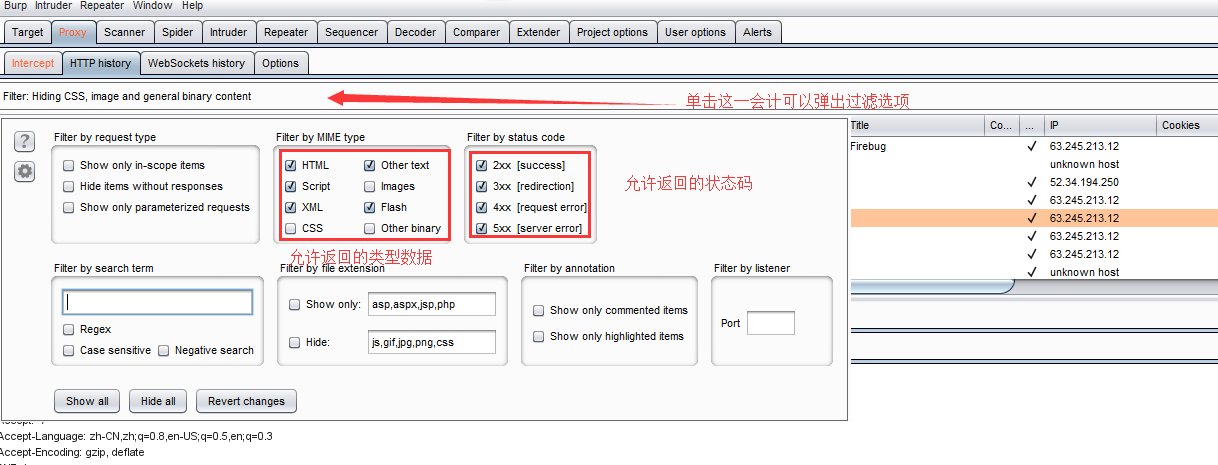

过滤选项:

Burp --> Search