@1kbfree

2018-08-05T10:04:10.000000Z

字数 593

阅读 1648

二维码安全

漏洞挖掘

转载至:Freebuf

第一个

1、将二维转换为HTTP请求(https://cli.im/deqr/),然后来分析

2、扫码进行登录扫描之后,会弹出确认登录框以确认登录。在点击“登录”按钮的之后,发送如下POST数据包来进行登陆:

POST https://xxx.com/xxxx/confirm HTTP/1.1….token=xxxxx&source=passport&fingerprint=一大长串字符删除finderprint参数,发现对请求无影响=>删除删除referer参数,发现对请求无影响=>可以CSRF将请求方法改为GET型,发现失败=>只能构造表单进行CSRF

此时受害者只要是主站登陆状态下,发送了我们构造好的这个表单,那么我这里就可以直接登陆他的账号。(这句话暂时不是和理解)

第二个

1、使用账号所绑定的微信登陆:

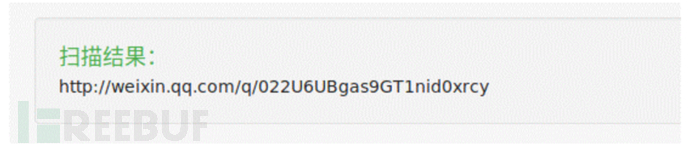

2、扫描之后发现不需要点击确认就登录了,和常规的微信二维码扫描登录完全不一样,这时候才发现原来这里是使用的微信公众号绑定的账户去登录的,解析的二维码地址为:

3、利用条件:

受害者微信公众号绑定了账号;

受害者微信内点击我们的链接,我这里就这可以直接登陆了

解释:因为这里的是不需要确认的,并且只需要绑定了那个公众号就可以扫码直接登陆,那么这里写的发送

Url的意思和CSRF漏洞原理一样,让点开链接的人假装自己去扫描了这个二维码,所以就可以登陆的。